Burp验证码爆破captcha-killer+ddddocr

前置准备

下载

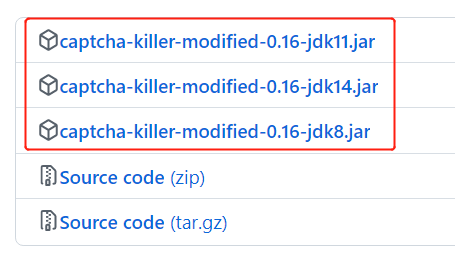

最新版的Burp插件(根据自己的jdk版本来选择)

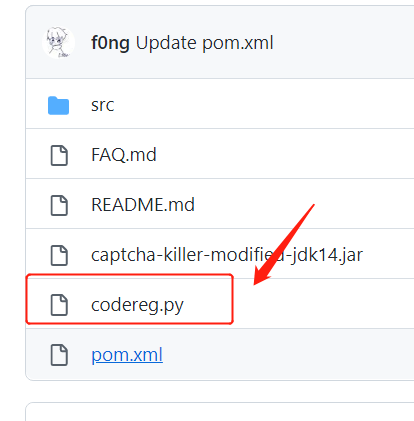

把codereg.py 给down下来(你可以选择直接下zip包,或者直接复制)

- 安装ddddocr所需要的python库

1 | pip install ddddocr aiohttp |

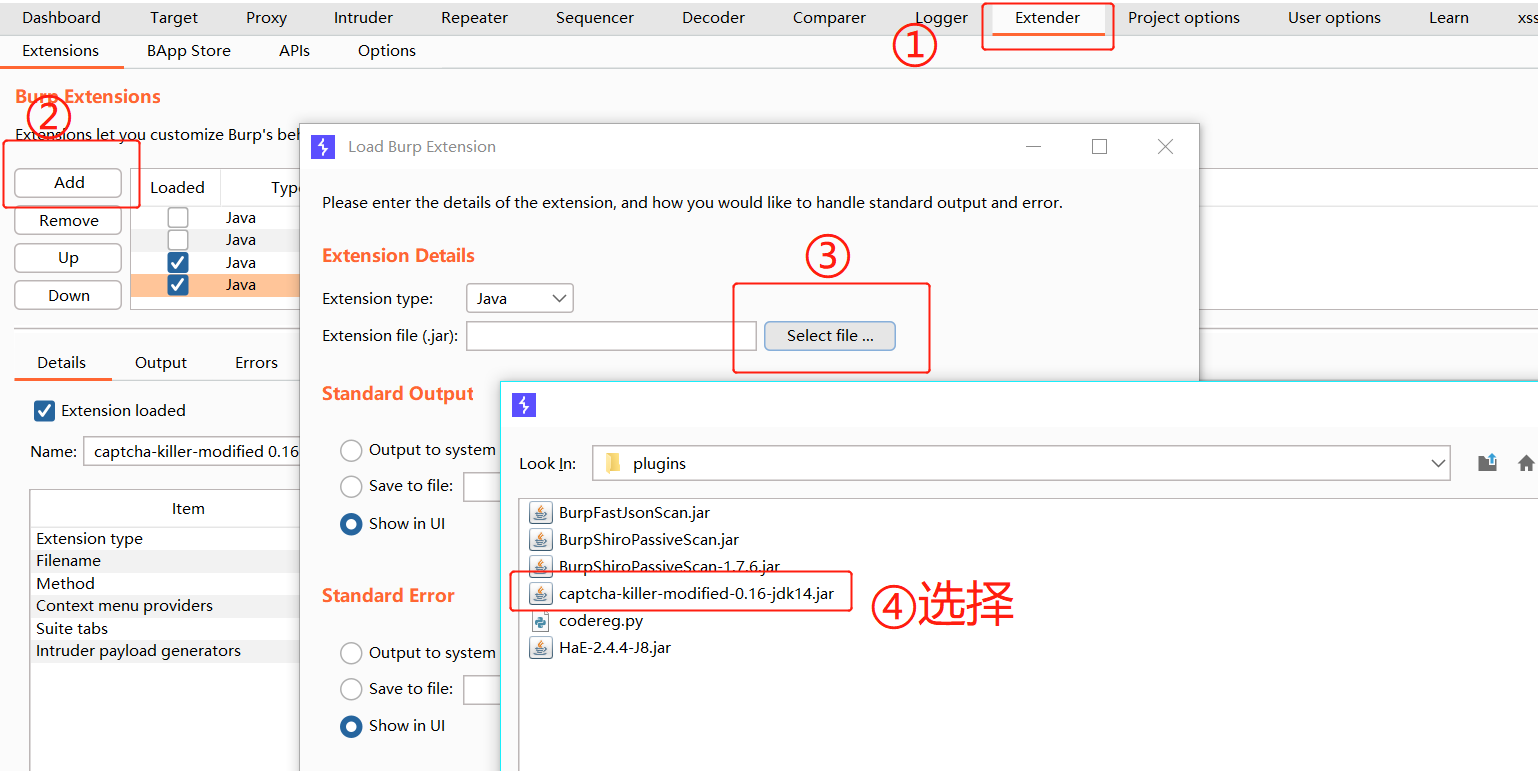

安装

Burp安装插件

识别

测试接口

1、首先得找个验证码接口,不然咋测试?

我这里随便上网找了个网站的验证码接口

你可以自己找,也可以直接用我上面找的那个

2、访问上面的接口,bp抓包,发送到repeater模块(因为没有找到可以直接发到captcha-killer模块的选项)

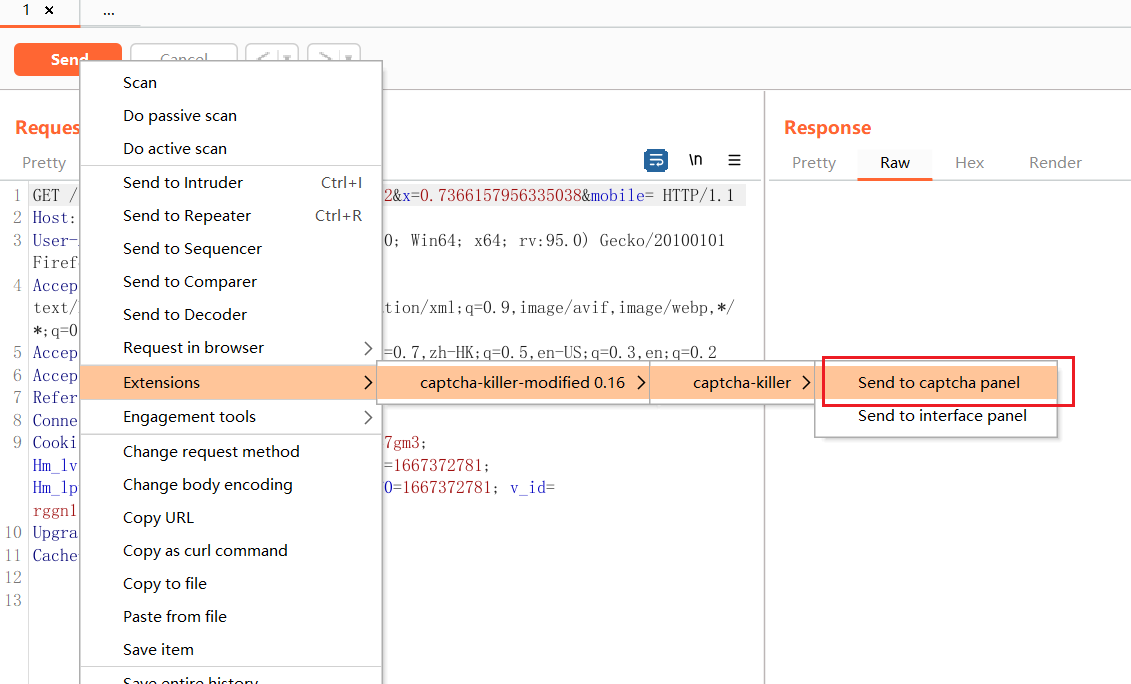

3、发送到captcha-killer

选send to captcha panel哈!!

下面的interface panel是识别模块用的(这里也就是ddddocr)

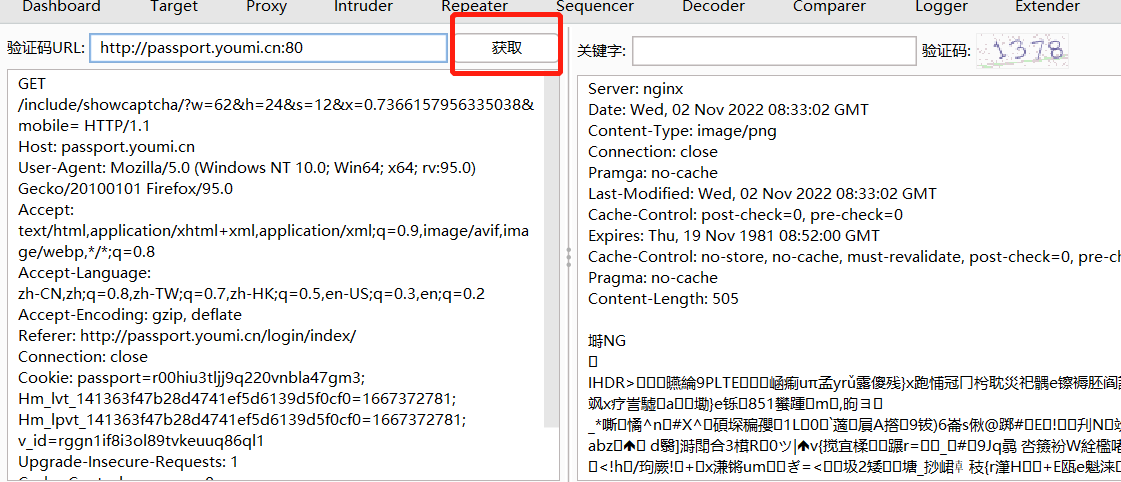

4、点击【获取】,看后面的验证码也没有变化,有变化的话,测试接口这一部分就没问题啦

接下来就开始配置ddddocr模块去识别

ddddocr配置

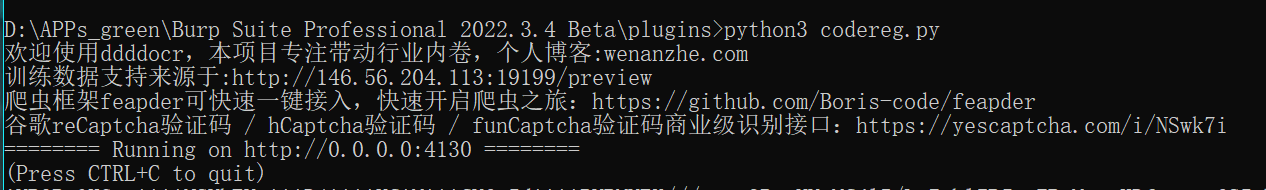

刚刚下的codereg.py还记得么?pip包装好了就可以开始下面的步骤了。

1、用你的python3去运行它

因为我电脑有两个版本的python,环境变量区分了python2和python3,你可以根据你自己电脑的配置来运行

1 | python3 codereg.py |

确定该服务已经起来了

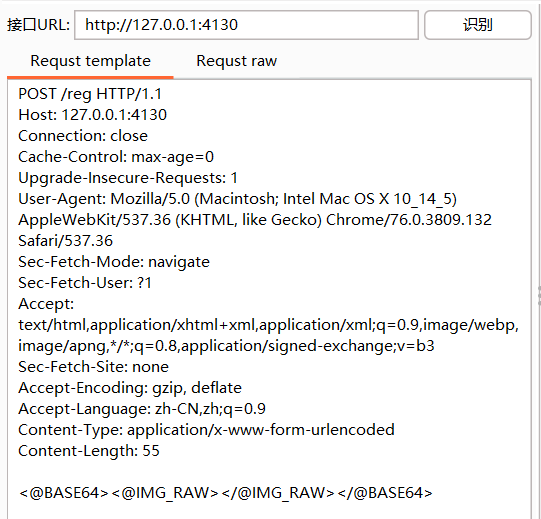

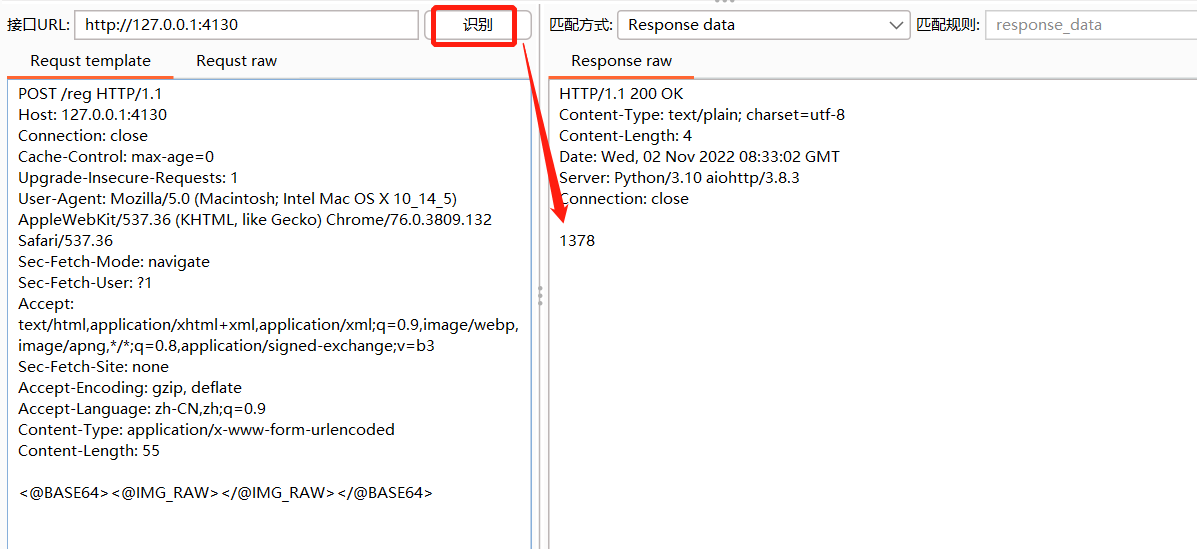

2、配置interface

我换了4130端口,你那边填多少端口以你上面跑python脚本的时候输出的端口

request的内容如下

1 | POST /reg HTTP/1.1 |

激动人心的时候到啦!

3、点【识别】

欸~~这就可以啦

匹配方式选择Response data就好

如果返回 空白或者403Forbidden,参考以下方法

返回空白

接口的request填错了会这样,我遇到过,直接复制上面的模板就好

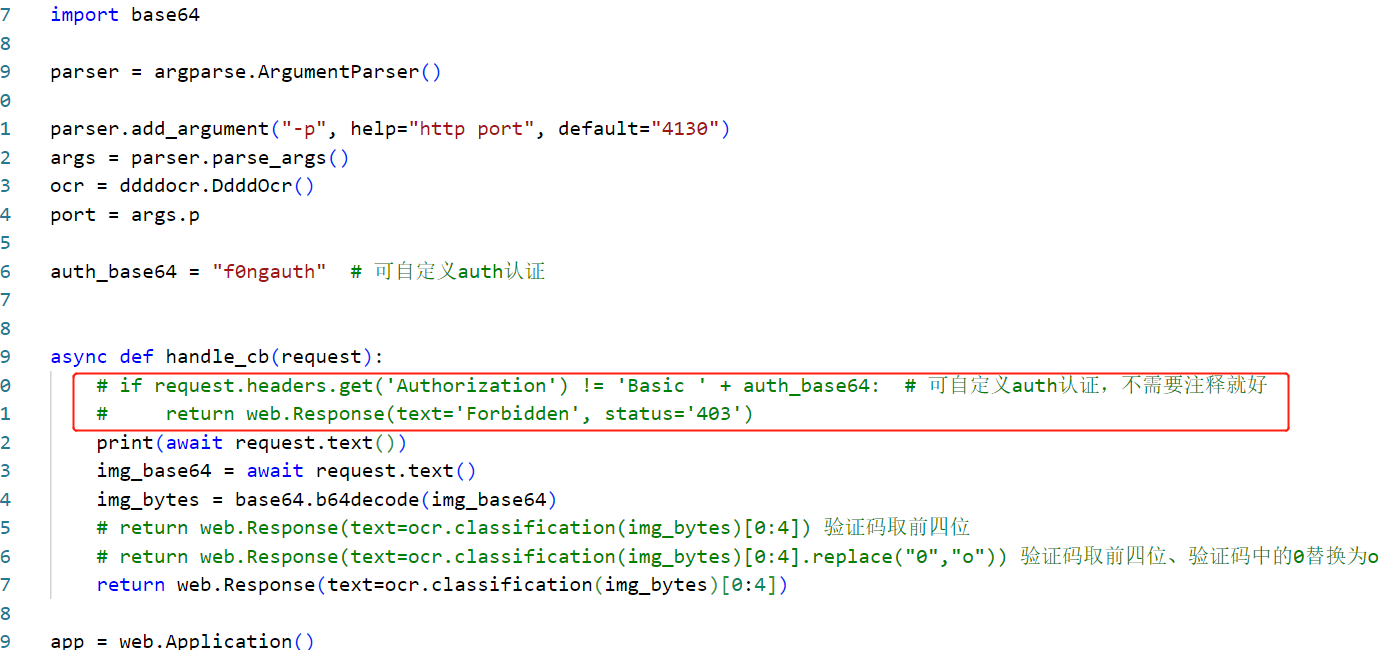

403 Forbidden

打开codereg.py

把下面这两句引起403报错的语句注释掉就好

接着Ctrl+C停止之前的脚本,重新运行一遍脚本,就可以啦

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 jenchoi413's blog!

评论